< powrót do oferty

Zakres studiów: Cyberbezpieczeństwo

Rodzaj studiów: studia podyplomowe

Forma studiów: e-learning (online)

Cel:

Celem studiów jest przygotowanie absolwenta do podjęcia pracy zawodowej

związanej z cyberbezpieczeństwem; zdobycie wiedzy

teoretycznej i umiejętności praktycznych, a także doskonalenie kompetencji w

zakresie opracowywania i stosowania szeregu procesów i praktyk w celu ochrony

systemów komputerowych; danych, sieci i programów przed atakami, uszkodzeniami

i nielegalnym dostępem.

Czas

trwania studiów: 2

semestry

Opis studiów:

Studia te dostarczają wiedzę, umiejętności i kompetencje w

zakresie współczesnych zagrożeń cyfrowych, bezpieczeństwa

systemów informacyjnych, aspektów prawnych cyberbezpieczeństwa,

kryptograficznych aspektów ochrony danych, zarządzania ryzykiem w zakresie

cyberbezpieczeństwa, systemów bezpieczeństwa sieciowego oraz data mining w

cyberbezpieczeństwie.

Absolwent

studiów Cyberbezpieczeństwo:

- nabędzie

wiedzę i praktyczne umiejętności z zakresu bezpieczeństwa IT; rodzajów zagrożeń

i ataków oraz przeciwdziałania ich rozprzestrzenianiu i skutkom;

- pozna

rozwiązania wykorzystywane przez osoby/zespoły atakujące jak i broniące

infrastrukturę informatyczną;

- zapozna

się z nowoczesnymi metodami wykorzystywanymi w zarządzaniu

cyberbezpieczeństwem;

- pozna

podstawy informatyki, budowę systemów operacyjnych, podstawy kryptografii;

- zdobędzie

niezbędną wiedzę w zakresie ram prawnych oraz pozaprawnych standardów regulujących

aspekty związane z cyberbezpieczeństwem;

- zdobędzie kwalifikacje i umiejętności

niezbędne dla menedżera z obszaru cyberbezpieczeństwa;

- pozna sposoby postępowania w przypadku

zgłaszania popełnienia przestępstwa organom ścigania oraz prawa pokrzywdzonego;

- uzyska przygotowanie do prowadzenia

szkoleń w zakresie bezpieczeństwa teleinformatycznego.

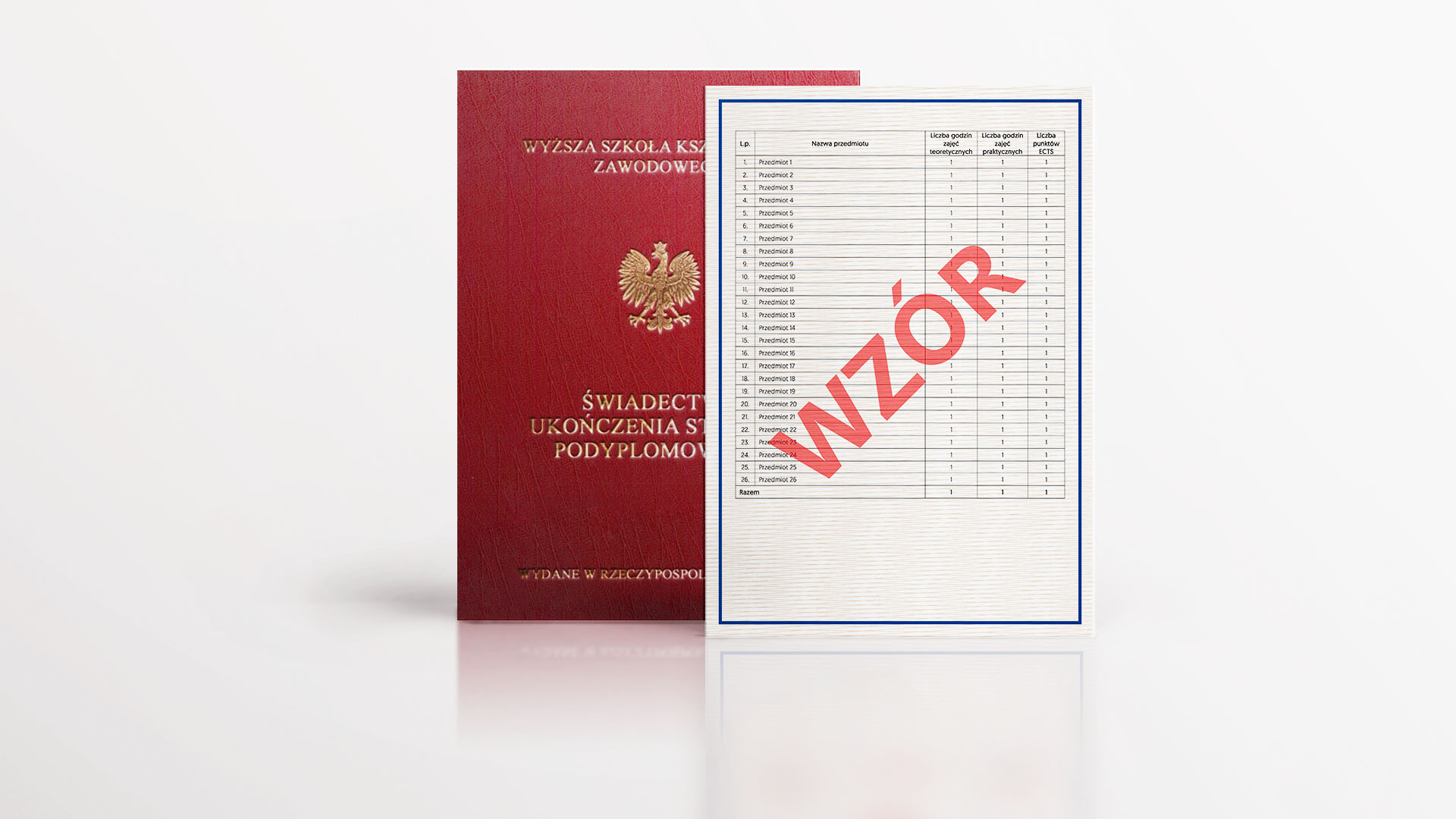

Świadectwo wydawane po ukończeniu studiów podyplomowych jest zgodne z rozporządzeniem Ministra Nauki i Szkolnictwa Wyższego z dnia 12 września 2018 r. w sprawie dokumentów wydawanych w związku z przebiegiem lub ukończeniem studiów podyplomowych i kształcenia specjalistycznego (Dz.U. z 2018 r., poz. 1791 z późn. zm.) wydanym na podstawie ustawy z dnia 20 lipca 2018 r. - Prawo o szkolnictwie wyższym i nauce (Dz.U. z 2018 r., poz. 1668, z późn. zm.).

Adresaci:

Studia adresowane

są do:

- absolwentów

studiów wyższych, przede wszystkim kierunków związanych z informatyką,

elektronicznym przetwarzaniem danych, bezpieczeństwem, elektroniką i

telekomunikacją;

- inspektorów

ochrony danych osobowych;

- pracowników

komórek zarządzania bezpieczeństwem (SOC) oraz zespołów reagowania na incydenty

(CERT);

- pracowników

organów ścigania: policjantów i pracowników służb mundurowych;

- pracowników

wymiaru sprawiedliwości;

- ekspertów

działów IT, audytorów i pentesterów.

×1 / 1

2 / 2